Un des trois volets de l’intelligence économique est celui de la protection de l’information.

Un des trois volets de l’intelligence économique est celui de la protection de l’information.

Or, en matière informatique il y a souvent fort à faire.

Voilà donc pas que ces derniers jours je me suis pris d’un certain intérêt pour tout ce qui a trait aux mots de passe et autres sécurisations.

Alors faisons un petit état trés rapide des lieux en matière de méthode de gentils-pas-beaux-qui-essaient-de-casser-des-protections-informatiques alias hackers pour les intimes.

Une méthode couramment utilisée est l’injection de script à travers les formulaires d’interaction. En gros on injecte un caractère spécial qui casse l’interprétation du langage dynamique et permet derrière de faire passer du code pour uploader directement sur le serveur un petit script qui permettra de prendre la main sur le serveur. Pour plus d’information regarder Wikipedia.

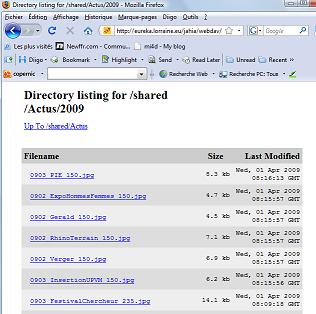

Dans un autre genre, encore plus basique on à l’exploitation de la faille de débutant, genre 1ère semaine de hacking et surtout mat(ernelle) supérieure d’ingénierie réseaux. Imaginons que vous ayez un site du style www.nomdedomaine.com/actu/login.php. Ben des fois, en supprimant simplement ce qui se trouve après le dernier slash vous pouvez avoir accès directement au listing des fichiers du serveur et vous ballader dans l’arborescence tant que vous ne tombez pas sur un répertoire qui comporte un fichier index.php ou index.html. Ca c’est tout simplement parceque le gentil informaticien qui paramétrait le serveur a "oublié" (oups) de désactiver le directory listing… Les plus rapides pourront voir ça directment en ligne sur le site de eureka et sinon ci-dessous le screenshot. (NDLR : pour trouver ça j’ai juste tapé "directory listing" dans Google…) Bon à savoir par ailleurs, tous les sites persos de free comportent cette faille si le webmaster n’a pas mis un fichier index dans chacun des répertoires [exemple]

Autre faille bien connue, on utilise les failles relatives aux iframes pour injecter une page d’un site à l’intérieur d’un site mais à un autre endroit (si possible endroit non protégé) ou alors on injecte sur le site en question sa propre page en utilisant les paramètres d’URL. (Je ne détaillerai pas cette méthode.)

Tout cela pour en arriver à la méthode la plus subltile au monde, au doux nom évocateur de méthode Brute Force ou Brute Forcing. Ca sent de suite la poésie…

Kézako ? Ben vous prenez une page protégée par un mot de passe (page web protégée par htaccess ou bien encore compte mail, etc…), vous prenez un petit logiciel genre Brutus…(va chercher, Brutus!) et vous lui donnez l’adresse et vous lui demandez de vous chercher le mot de passe afférent. Là encore plusieurs méthodes.

Vous connaissez l’utilisateur (c’est souvent le cas par exemple pour les emails…) et donc vous le donnez au logiciel, soit vous ne le connaissez pas (et là ça se corse…), et ensuite on s’attaque au mot de passe. Deux méthodes : vous demandez au logiciel Brutus de reposer sur un fichier txt comportant un dictionnaire de mots (que vous personnalisez par exemple avec le nom de la personne, sa date d’anniversaire, le nom de sa fille, etc – merci les réseaux sociaux au passage) soit vous laissez faire le hasard (et là encore, ça se corse.)

Un tutoriel trés bien pour ça ici ! Alternative à Brutus mais un peu plus dur à prendre en main (mais plus rapide à ce qu’il paraît), John the ripper.

Vous emballez pas quand même… Pour craquer le mot de passe de tata Huguette qui hésitait entre le nom de son chien (Médor) et de son chat (Félix) comme mot de passe ça ira trés bien mais si tata Huguette en question a utilisé un mot de passe du genre : A1s2E3f4T5h6U7k8O, là ça va être complexe à moins de disposer de plusieurs super calculateurs.

Par exemple voilà quelques estimations des délais nécessaires à cette méthode pour cracker un mot de passe en fonction de la complexité du mot de passe et de votre puissance de calcul et éventuellement même un calculateur en ligne.

Voilà, et enfin ma méthode préférée : pour le mot de passe de votre voisin de bureau, soulevez son clavier et prenez y le post-it ou regardez dans le tiroir du haut du caisson de bureau… (Ca marche trés souvent, ce qui est normal si l’on considère la complexité nécessaire des mots de passe pour être en sécurité…) et une toute dernière, celle qu’on appelle social engineering.

Attention! Je rappelle que tout ce qui est ci-dessus ne doit être utilisé que dans le cadre légal qui consiste à tester la sécurité de vos propres systèmes informatiques ou ceux de votre entreprise si vous y êtes habilité.